El nuevo método mejora la seguridad del procesador contra ataques de canales laterales

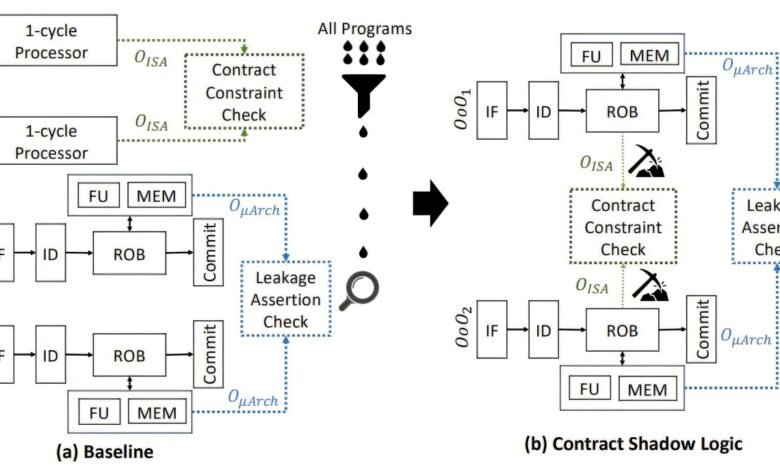

Descripción general de la lógica de la sombra del contrato. Crédito: ARXIV (2024). Doi: 10.48550/arxiv.2407.12232

Hace más de siete años, los investigadores de ciberseguridad se vieron completamente sacudidos por el descubrimiento de Meltdown y Spectre, dos vulnerabilidades de seguridad importantes descubiertas en los microprocesadores que se encuentran en prácticamente todas las computadoras del planeta.

Quizás lo más aterrador de estas vulnerabilidades es que no se derivan de errores de software típicos o problemas físicos de CPU, sino de la arquitectura real del procesador. Estos ataques cambiaron nuestra comprensión de lo que se puede confiar en un sistema, lo que obliga a los investigadores de seguridad a reexaminar fundamentalmente dónde ponen recursos.

Estos ataques surgieron de una técnica de optimización llamada “ejecución especulativa” que esencialmente le da al procesador la capacidad de ejecutar múltiples instrucciones mientras espera la memoria, antes de descartar las instrucciones que no son necesarias.

Es un poco como leer con anticipación en un libro, suponiendo que sepas lo que vendrá después. Si la predicción es incorrecta, el procesador descarta los resultados de las instrucciones ejecutadas especulativamente. Sin embargo, incluso estas instrucciones descartadas pueden dejar rastros en el estado interno del procesador, que los atacantes pueden explotar para filtrar información confidencial.

Con ese fin, un equipo del Laboratorio de Informática e Inteligencia Artificial del MIT (CSAIL) ha desarrollado un esquema de verificación formal para especular segura sobre procesadores fuera de servicio que trabajan en lo que se llama “Nivel de transferencia de registro” (RTL), que define y optimiza la funcionalidad de un circuito antes de especificar su diseño físico, y captura los detalles clave sobre los vulnerabilidades a los ataques de climas laterales. (Es como un plan que muestra cómo se pasa y procesa la información dentro del procesador, sin entrar en los detalles de los circuitos eléctricos subyacentes). El trabajo se publica en el servidor de preimpresión ARXIV.

La verificación RTL es esencial para reducir el riesgo de errores ocultos en el diseño de chips antes de enviarlos a la producción. Las técnicas existentes a menudo luchan con la escalabilidad en diseños complejos y carecen de reutilización en diferentes mecanismos de defensa, pero el método de “lógica de sombra de contrato de contrato” de los investigadores de CSAIL aprovecha las ideas de la arquitectura de la computadora para reducir el esfuerzo manual necesario para la verificación al incorporar la lógica de sombra que extrae la información necesaria de la ejecución del procesador.

Contract Shadow Logic demuestra un rendimiento mejorado al probar la seguridad de los diseños seguros e identificar vulnerabilidades en las inseguras, particularmente para procesadores complejos como Boom. En comparación con un esquema de verificación de línea de base, la metodología del equipo puede probar la seguridad de los diseños seguros mucho más rápido que los enfoques de línea de base que a menudo “tiempo de espera” (no producen una prueba dentro de los siete días).

También se utilizó para encontrar vulnerabilidades en los diseños de inseguridad donde otros métodos luchaban, y podía hacerlo con tan solo unos pocos cientos de líneas de código, en comparación con sistemas como la comprobación de ejecución de programas única (UPEC) que en algunos casos requieren más de 20,000 líneas.

Más información: Qinhan Tan et al, verificación RTL para especulación segura utilizando la lógica de sombra de contrato, ARXIV (2024). Doi: 10.48550/arxiv.2407.12232

Información en la revista: ARXIV proporcionado por el Instituto de Tecnología de Massachusetts

Cita: Dar verificación más lógica y más escala: Nuevo método mejora la seguridad del procesador contra los ataques de canales laterales (2025, 26 de marzo) Consultado el 26 de marzo de 2025 de https://techxplore.com/news/2025-03-verification-logic-scale-method-processor.html

Este documento está sujeto a derechos de autor. Además de cualquier trato justo con el propósito de estudio o investigación privada, no se puede reproducir ninguna parte sin el permiso por escrito. El contenido se proporciona solo para fines de información.